สวัสดีครับทุกท่านสำหรับบทความนี้ผมจะพาทุกท่านไปทำความรู้จักกับ Service หนึ่งใน Microsoft Azure ที่มีชื่อว่า "Azure Lighthouse" ครับ

Azure Lighthouse คืออะไร?

เป็น Service ที่ทำให้เราสามารถทำการบริหารจัดการในลักษณะของ Multiple Tenants หรือ Cross-Tenants คือ กรณีที่องค์กรมีหลายๆ Tenants หรือองค์กรที่เป็น Service Provider แล้วต้องการเข้าไปบริหารจัดการใน Tenants ของลูกค้า ซึ่งโดยปรกติแล้วการบริหารจัดการในลักษณะดังกล่าวนั้น ค่อนข้างยุ่งยากและขาดความยืดหยุ่น เพราะเนื่องจากแต่ละ Tenants แยกการบริหารจัดการออกจากกันครับ

*Azure AD Tenant หรือ Tenant เกิดจากองค์กรนั้นๆ ได้นำเอา Cloud Services ของ Microsoft เช่น Microsoft 365, Microsoft Azure, เป็นต้น โดยการซื้อ Subscription ของ Cloud Services ของ Microsoft แล้วนำเอา Subscription ดังกล่าวมาทำการ Activate ใช้งานเป็น Subscription แรกในองค์กร ซึ่งส่งผลทำให้เกิดสิ่งที่เรียกว่า Azure AD Tenant หรือ Tenant นั่นเอง โดย Azure AD Tenant จะสะท้อนให้เห็นถึงขอบเขตของ Resources ต่างๆ ขององค์กรนั้นๆ ซึ่งโดยปรกติแล้วองค์กรส่วนใหญ่จะมี Azure AD Tenant แค่ 1 Tenant แต่บางกรณีหรือบางครั้งอาจจะมีมากกว่า 1 ก็ได้ทั้งนี้ขึ้นอยู่กับความต้องการของแต่ละองค์กร

โดย Azure Lighthouse จะทำหน้าที่เป็น Control Pane หรือส่วนที่เข้ามาช่วยในการบริหารจัดการต่างๆ เช่น IT Servie Management, Monitoring, Security Operations, และอื่นๆ ใน Tenants ของลูกค้าหรือ Tenants อื่นๆ ที่องค์กรต้องการ โดยองค์กรสามารถทำการให้บริการ Secure Managed Services เพื่อช่วยลูกค้าในการบริหารจัดการ สำหรับในฝั่งของลูกค้าหรืออีก Tenanst หนึ่งก็ยังคงสามารถบริหารจัดการได้เหมือนเช่นเดิม

โดย Azure Lighthouse ถูกออกแบบมาให้รองรับกับ Scenarios ต่างๆ เช่น

- Service Providers คือ Scenario ที่ลูกค้าจ่ายค่าบริการให้กับบริษัทที่เป็น Service Provider ให้เข้ามาช่วยใการบริหารจัดการ Resources ผ่านทาง Services (เช่น การ Monitoring, Governance, และอื่นๆ) ต่างๆ ใน Tenants ของลูกค้า ซึ่งทำให้ Service Providers สามารถสร้างและให้บริการ Managed Services ต่างๆ ให้กับลูกค้าได้อย่างมีประสิทธิภาพและมีความยืดหยุ่นมากขึ้น

- Application Providers คือ Scenario ที่บริษัทนั้นๆ ให้บริการ Applications (ที่อยู่ใน Microsoft Azure) ผ่านทาง Azure Marketplace และให้องค์กรหรือลูกค้าที่สนใจทำการ Deploy Applications ดังกล่าวใน Subscriptions ที่อยู่ภายใน Tenants ของตัวเอง

- Multi-Tenant คือ Scenario ที่องค์กรนั้นๆ มีหลายๆ Tenants แล้วองค์กรดังกล่าวต้องการที่จะเข้าไปช่วยบริหารจัดการใน Tenants นั้นๆ ซึ่งอยู่ในองค์กรเดียวกัน โดยปรกติแล้วถ้าเป็น Scenario นี้เราจะใช้วิธีการ Switch Azure AD Tenants ซึ่งถ้าใช้ Azure Lighthouse เราไม่ต้องการทำการ Swtich ครับ

ความสามารถของ Azure Lighthouse

1. Azure Delegated Resource Management สามารถทำการบริหารจัดการ Subscriptions และ Azure Resources ต่างๆ ของลูกค้าหรือของ Tenants อื่น โดยไม่ต้องการมีการ Switch

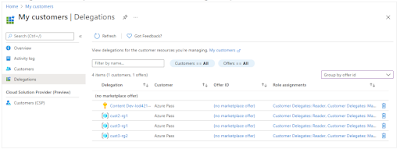

2. New Azure Portal Experience สามารถดูหรือ View ข้อมูลต่างๆ ของ Tentants อื่นๆ ในการบริหารจัดการซึ่งจะอยู่ใน "My Customers" Page ภายใน Azure Portal

นอกจากนี้แล้วยังมีส่วนที่เรียกว่า " Service Providers" Page เพื่ออนุญาตให้ลูกค้าสามารถทำการดูข้อมูลต่างๆ ในการจัดการ Service Providers ในการเข้าถึง Resources ต่างๆ ตลอดจนการตรวจสอบ Activity ต่างๆ ของ Service Providers ได้อีกด้วย

3. Azure Resource Manager (ARM) Templates สามารถใช้ ARM Templates กับ Tenants ต่างๆ (Cross-Tenant Management) รายละเอียดเพิ่มเติม Onboard a customer to Azure Lighthouse - Azure Lighthouse | Microsoft Learn และ Azure Lighthouse samples and templates - Azure Lighthouse | Microsoft Learn

4. Managed Service Offers in Azure Marketplace สามารถ Provide Services ต่างๆ ที่ต้องการให้กับลูกค้า (Tenants อื่นๆ) แบบ Public หรือ Private รายละเอียดเพิ่มเติม Managed Service offers in Azure Marketplace - Azure Lighthouse | Microsoft Learn

ในเรื่องของค่าใช้จ่ายของ Azure Lighthouse นั้น ไม่มีครับ เราสามารถนำเอา Azure Lighthouse เข้ามาใช้งานได้เลยครับ สำหรับท่านใดที่สนใจเรื่องราวของ Azure Lighthouse สามารถไปที่ Link นี้ได้เลยครับ Azure Lighthouse Documentation | Microsoft Learn

และทั้งหมดนี้คือ Introduction ของ Azure Lighthouse ครับผม.....