สวัสดีครับทุกท่าน สำหรับบทความนี้จะเข้าสู่ตอนที่ 4 สำหรับเรื่องราวที่เกี่ยวข้องกับ Microsoft Cybersecurity ครับ โดยบทความนี้ผมจะพาทุกท่านไปรู้จักกับ "Microsoft Cybersecurity Reference Architectures" หรือเรียกสั้นๆ ว่า MCRA ครับ และเพื่อไม่ให้เป็นการเสียเวลา เรามาทำความรู้จักกับ MCAR กันเลยครับผม

Microsoft Cybersecurity Reference Architectures (MCRA) คืออะไร?

MCRA เป็น Model ที่อธิบายถึงความสามารถต่างๆ ของ Microsoft Cybersecurity ครับ โดย MCRA จะมาพร้อมกับเอกสาร, คำแนะนำ, Templates, และอื่นๆ ที่ท่านผู้อ่านหรือท่านที่ทำหน้าเป็น Cybersecurity Architect จะนำไปพิจารณาเพื่อทำการวางแผนและออกแบบ Cybersecurity Architecture ให้ครอบคลุม IT Environments ขององค์กร เช่น On-Premise, Hybrid, และ Multi-Cloud Environments

MCRA ถูกออกแบบมาเพื่อช่วยองค์กรทุกขนาหรือทุก Sizes ครับ ไม่ว่าจะขนาดเล็กหรือขนาดใหญ่ ที่กำลังวางแผน, ออกแบบ, และดำเนินการติดตั้งหรือ Implement Microsoft Cybersecurity หรือ Security Solutions เพื่อทำการป้องกันและสร้างความปลอดภัยให้กับ IT Environments ตามความต้องการขององค์กร

นอกจากเอกสารและคำแนะนำต่างๆ ที่อยู่ใน MCRA แล้ว ตัวของ MCRA ยังอธิบายถึงความสามารถต่างๆ ของ Microsoft Cybersecurity หรือ Security Solutions ในการ Integrate หรือทำงานร่วมกับ Cloud Services ต่างๆ ของ Microsoft เช่น Microsoft 365, Microsoft Azure, Cloud Service Providers อื่นๆ เช่น AWS และ GCP, และอื่นๆ

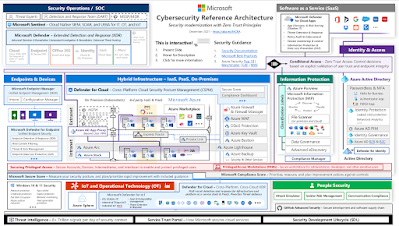

รูปด้านล่างเป็นรูปที่แสดงถึง Reference Architectures ของ MCRA ที่เราหรือท่านที่เป็น Cybersecurity Architect จะต้องนำมาพิจารณาเพื่อใช้ในการวางแผนและออกแบบ Cybersecurity Architecture ตามที่ได้เกริ่นไว้ในตอนต้นครับ

โดยใน Reference Architectures ดังกล่าวนี้ประกอบไปด้วย ส่วนประกอบต่างๆ ดังนี้:

1. Capabilities เป็นส่วนประกอบที่เกี่ยวข้องกับความสามารถของ MCRA ในด้านต่างๆ เช่น Security, Compliance, Identity, และอื่นๆ

2. People เป็นส่วนประกอบที่เกี่ยวข้องกับคนหรือบุคคลากรซึ่งถือว่าเป็น Asset หนึ่งที่มีความสำคัญที่เราจะต้องดำเนินการวางแผนและออกแบบในการป้องกันและสร้างความปลอดภัย นอกจากนี้แล้วยังรวมถึงเรื่องของการทำ Access Control ในองค์กรอีกด้วย

3. Zero Trust User Access เป็นส่วนประกอบที่เกี่ยวข้องกับการนำเอา Zero Trust Model เข้ามาประยุกต์ใช้งาน โดยเฉพาะการบังคับใช้กับคน (People) ในการเข้าถึง Resources ต่างๆ

4. Attack Chain Coverage เป็นส่วนประกอบที่เกี่ยวข้องกับการนำเอา Models ต่างๆ เช่น Defense-In-Depth มาช่วยในการวางแผนและออกแบบ

5. Security Operations เป็นส่วนประกอบที่เกี่ยวข้องกับการวางแผนและออกแบบกระบวนการของการดำเนินการ Security Operations ตั้งแต่ การรวบรวมข้อมูล (Data Collection), การค้นหา (Detection), และอื่นๆ

6. Operational Technology เป็นส่วนประกอบที่เกี่ยวข้องกับการป้องกันและสร้างความปลอดภัยให้กับ Endpoints ในองค์กร

7. Azure Native Controls เป็นส่วนประกอบที่เกี่ยวข้องกับการพิจารณานำเอาฟีเจอร์ทางด้าน Security ของ Microsoft 365 และ Microsoft Azure เข้ามาประยุกต์ใช้งานในองค์กร

8. Multi-Cloud & Cross-Platform เป็นส่วนประกอบที่เกี่ยวข้องกับการวางแผนและออกแบบการป้องกันและสร้างความปลอดภัยให้ครอบคลุมทั้ง Hybrid และ Multi-Cloud Environments

9. Secure Access Service Edge (SASE) เป็นส่วนประกอบที่เกี่ยวข้องกับ Security Framework ที่ถูกออกแบบให้ครอบคลุมในส่วนของ Networking และใช้งานร่วมกับ Zero Trust โดยใน SASE ยังประกอบไปด้วยส่วนประกอบย่อยๆ อีก เช่น SD-WAN, SWG, CASB, และอื่นๆ

รูปด้านล่างเป็นรูปที่แสดงถึงความสามารถหลักๆ ของ MCRA โดยการนำเอา Microsoft Cybersecurity หรือ Security Solutions มาใช้งานครับ

สำหรับเรื่องราวของ Microsoft Cybersecurity Reference Architecture (MCRA) ยังมีรายละเอียดอีกเยอะมากครับ สามารถไปศึกษาเพิ่มเติมจาก Link นี้ครับ, Microsoft Cybersecurity Reference Architectures - Security documentation | Microsoft Learn

มาถึงตรงนี้ท่านผู้อ่านจะเห็นว่า บทบาทหน้าที่หรือ Roles ของ Cybersecurity Architect นั้น จะต้องอาศัยความรู้ความเข้าใจคอนเซปตลอดจนเรื่องต่างๆ มากมายครับ เช่น Models (Defense-In-Depth, Zero Trust, และอื่นๆ), รวมถึงเรื่องราวของ MCRA, และอื่นๆ มาใช้ในการวางแผนและออกแบบ Cybersecurity Architecture ให้กับองค์กรครับ และทั้งหมดนี้คือเรื่องราวของ MCRA ครับผม.....